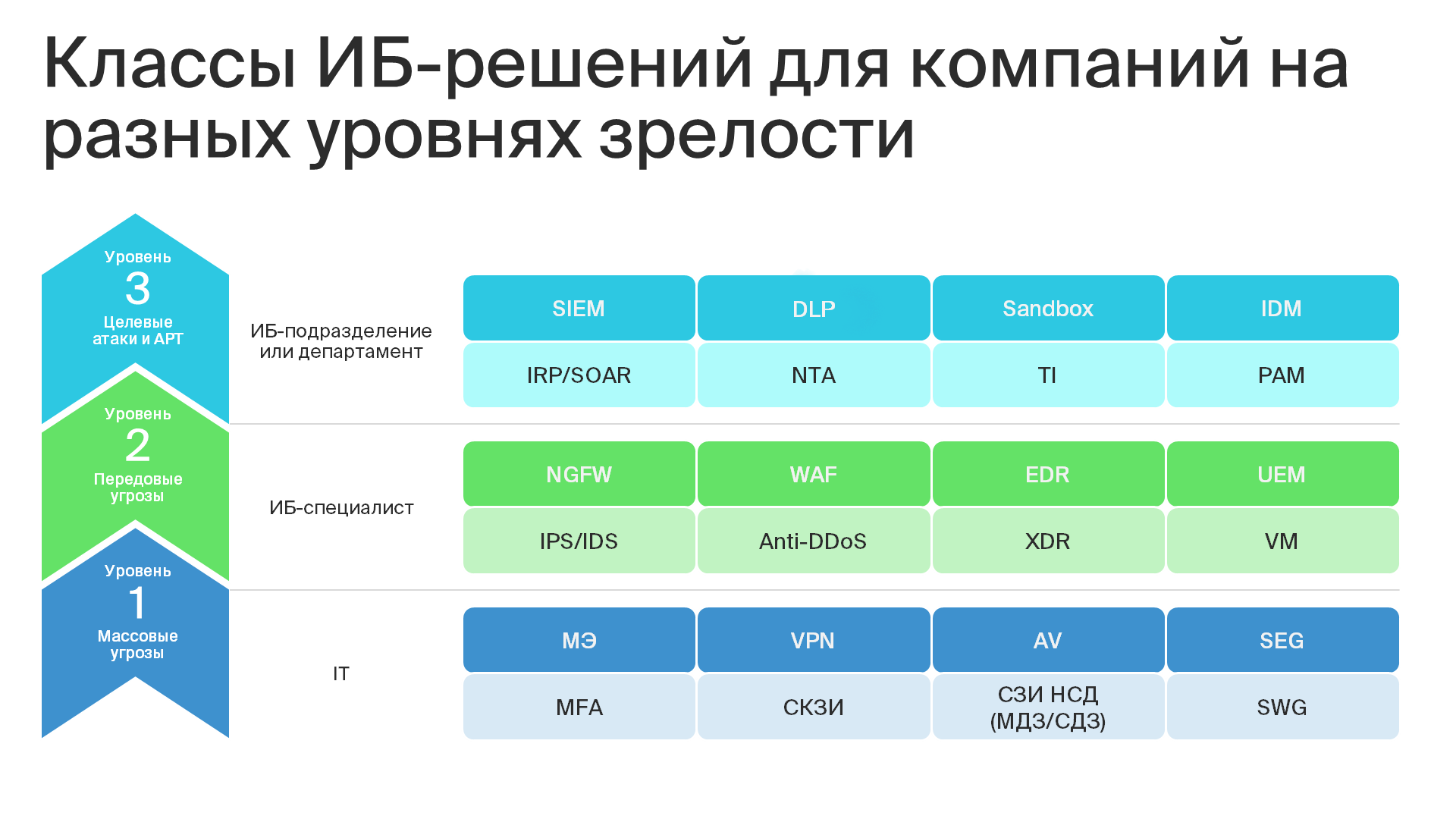

Уровень зрелости компании в области информационной безопасности (далее 一 ИБ) играет критическую роль в способности защищать свои данные и ресурсы. Мы выделили 4 уровня от нулевого до третьего в зависимости от таких факторов, как включение ИБ-угроз в значимые риски, число выделенных специалистов, выделение бюджета и число используемых ИБ-продуктов. Определение текущего уровня необходимо для разработки адекватных мер защиты, соответствующих реальным потребностям и угрозам.

Нулевой уровень зрелости

Нулевой уровень зрелости информационной безопасности можно охарактеризовать как состояние, в котором в компании в основном отсутствуют какие-либо меры по обеспечению ИБ: задачи информационной безопасности выполняют ИТ-специалисты часто без необходимых знаний и навыков, также отсутствует выделение специализированного бюджета.

На нулевом уровне информационная безопасность не рассматривается как важный аспект ведения бизнеса. В таких условиях средства защиты информации (СЗИ) сводятся к предустановленным компонентам, которые могут входить в стандартную функциональность используемых информационных систем, но не имеют целенаправленной настройки или управления. Организация, находясь на этом уровне, уязвима перед большинством современных угроз. Такой подход может привести к серьезным последствиям, включая утечку конфиденциальных данных, финансовые потери и репутационные риски.

Первый уровень зрелости

На первом уровне зрелости компании начинают осознавать важность информационной безопасности и выделяют соответствующие статьи бюджета, формируется бизнес-план. Однако в этом случае информационная безопасность по-прежнему рассматривается в основном как “техническая проблема”, лежащая в зоне ответственности ИТ-подразделения.

Основные меры по обеспечению ИБ на этом уровне включают внедрение традиционных средств защиты информации, таких как антивирусные системы, технологии резервного копирования, VPN и межсетевые экраны. Это базовые инструменты, которые могут обеспечить минимальный уровень защиты. Тем не менее, уровень зрелости не позволяет компании разрабатывать и реализовывать комплексные решения, которые учитывают специфические риски и угрозы.

Кроме того, на этом этапе может наблюдаться отсутствие или недостаточная проработка регламентирующих документов, таких как политики безопасности. Это приводит к неясности в ответственности за обеспечение безопасности и затрудняет процесс реагирования на инциденты. Отсутствие единой концепции и стратегии развития информационной безопасности также существенно ограничивает возможности компании в привлечении новых технологий и методов защиты.

Второй уровень зрелости

Второй уровень зрелости информационной безопасности характеризуется более осознанным подходом к обеспечению должного уровня ИБ и защиты своих информационных активов. Выделяемый бюджет расходуется не только на закрытие основных потребностей, но и на инвестирование.

Информационная безопасность рассматривается уже как совокупность организационно-технических мероприятий, что позволяет интегрировать различные меры защиты и адаптировать их под реальные угрозы. Выделенная команда специалистов может существовать как в составе ИТ-департамента, так и в качестве отдельного подразделения. Это усиливает роль информационной безопасности в организации и дает возможность более глубоко заниматься вопросами защиты.

Технические средства защиты включают:

- Системы контроля доступа и мультифакторной аутентификации (IDM, MFA) значительно повышают уровень безопасности учетных записей и предотвращают несанкционированный доступ к информации.

- Межсетевые экраны нового поколения (NGFW) предоставляют расширенные возможности фильтрации и анализа трафика, позволяя защищать сеть от сложных киберугроз.

- Системы проактивного детектирования и реагирования на инциденты ИБ (EDR, XDR, MXDR), которые позволяют оперативно выявлять и быстро реагировать на сложные киберугрозы и целевые атаки с фокусировкой на конечных точках ИТ-инфраструктуры.

- Системы обнаружения и предотвращения компьютерных атак (IDS, IPS), помогающие выявлять и предотвращать атаки до их воздействия на организацию.

- Инструменты безопасного исполнения компьютерных программ в изолированной среде (SandBox), которые позволяют осуществлять более глубокий анализ потенциальных угроз и уязвимостей.

- Системы управления и фильтрации интернет-трафика (SWG) позволяют контролировать доступ к интернету и предотвращать взаимодействие с вредоносными интернет-ресурсами и проникновение элементов вредоносного ПО в сеть организации.

На уровне организационных мер создаются регламентирующие документы, внедряются политики и стратегии развития информационной безопасности, которые соответствуют современным требованиям и лучшим практикам. В компаниях второго уровня зрелости информационной безопасности формируется устойчивая архитектура безопасности, которая становится основой для дальнейшего развития и совершенствования систем защиты информации в компании.

Третий уровень зрелости

Переход к третьему уровню зрелости требует дальнейшей интеграции ИБ в бизнес-процессы, использование современных технологий и методов анализа рисков, а также совершенствование механизмов реагирования на инциденты. Для достижения этого уровня, организации необходимо не только поддерживать актуальные меры безопасности, но и развивать культуру информационной безопасности внутри компании, повышать уровень осведомлённости работников в вопросах защиты информации и проводить обучение в области ИБ.

Отдельный бюджет на информационную безопасность позволяет принимать более обоснованные решения в отношении инвестиций. Происходит интеграция информационной безопасности в корпоративную культуру. Все сотрудники компании от специалистов до топ-менеджеров активно участвуют в вопросах безопасности, что создает совместную ответственность за соблюдение политик и процедур ИБ.

На этом уровне развития всегда есть топ-менеджер, ответственный за информационную безопасность 一 CISO (Chief Information Security Officer), в зону ответственности которого входит управление и стратегическое планирование в области ИБ, интегрирование целей безопасности с общими стратегическими инициативами компании. Отдельное подразделение информационной безопасности эффективно управляет рисками, поддерживает на высоком уровне состояние информационной безопасности, а также занимается обучением работников и комплексным совершенствованием систем защиты информации.

На третьем уровне зрелости внедряются средства защиты информации, включая:

- Системы предотвращения утечек данных (DLP), позволяющие контролировать и защищать данные, проводить ретроспективный анализ и служебные расследования, принимать решения о мерах по предотвращению утечек конфиденциальной информации.

- Системы управления мобильными устройствами (DMD), позволяющиеконтролировать доступ к корпоративным ресурсам и защищать данные, хранящиеся на мобильных устройствах.

- Систему управления событиями информационной безопасности (SIEM) и Систему автоматизации и реагирования на инциденты безопасности (SOAR) . Это комплексные решения, позволяющие собирать, анализировать и реагировать на события безопасности в реальном времени, обеспечивая эффективное управление инцидентами.

- Платформу киберразведки (TI), позволяющую обогащать средства защиты информации компании сведениями об актуальных киберугрозах и индикаторах компрометации

В целях эффективного управления внедренными средствами защиты и оперативного реагирования на возникающие угрозы в компаниях создается специальное подразделение – Центр мониторинга кибербезопасности (SOC), представляющий собой выделенную команду квалифицированных специалистов, которые занимаются обнаружением, реагированием и ликвидацией последствий инцидентов.

Каждый следующий шаг при построении эффективной системы обеспечения кибербезопасности должен учитывать текущий уровень зрелости информационной безопасности компании, а также актуальные для компании киберугрозы.

Ошибочный выбор очередного инструмента защиты, его некорректное внедрение и настройка, отсутствие достаточного количества квалифицированных специалистов могут свести к нулю эффективность приобретенного продвинутого решения по информационной безопасности.

R-Style Soflab оказывает консалтинговые услуги по информационной безопасности, участвует в реализации проектов по внедрению новых продуктов кибербезопасности. Партнерских хаб по направлению информационной безопасности насчитывает свыше 20 партнеров, что позволяет подбирать наилучшие решения на оптимальных условиях.

Если для вашей компании актуальны вопросы организации информационной безопасности, в том числе подбора решений, оставьте заявку на нашем сайте.